6 cyberattaques dont votre entreprise devrait être consciente en 2023

Vous êtes propriétaire d'une entreprise et vous entendez constamment parler, sur les nouvelles, d'entreprises victimes de violations de données, d'infections par logiciel de rançon, d'escroqueries par hameçonnage et d'autres types de cyberattaques. C'est effrayant et la situation ne semble pas s'améliorer. Il est temps d'agir et de protéger votre entreprise contre les cybermenaces.

Mais vous ne pouvez pas prévenir ce que vous ne pouvez pas comprendre. La première étape consiste donc à comprendre les types de menaces qui existent et les mesures que vous pouvez prendre pour les atténuer. Vous serez peut-être choqué d'apprendre qu'une seule attaque peut être utilisée de plusieurs façons pour obtenir un accès non autorisé ou perturber les opérations en tirant parti des vulnérabilités. En comprenant les différentes méthodes et tactiques utilisées par les attaquants, vous pouvez vous doter des connaissances nécessaires pour identifier les menaces potentielles et créer des stratégies efficaces pour protéger votre sécurité en ligne.

De nombreuses personnes ont du mal à se familiariser avec les différents types de cyber-attaques, car les informations sont très nombreuses. Avec tous les acronymes et les termes techniques, cela peut sembler accablant et difficile à comprendre. De plus, comme de nouvelles méthodes d'attaque apparaissent constamment, il est difficile pour les individus de rester au fait des tendances dans le paysage en constante évolution de la cybersécurité.

Nous comprenons à quel point il peut être complexe d'essayer de se tenir au courant des dernières menaces de cybersécurité. Mais nous sommes là pour vous aider. Cet article offre un aperçu des types de cyberattaques les plus courants, ainsi que leurs définitions et exemples.

@2x.png?width=2400&height=1350&name=Youre%20a%20business%20owner%2c%20and%20you%20keep%20hearing%20stories%20(...)@2x.png)

[BLOG_POST_SUMMARY]

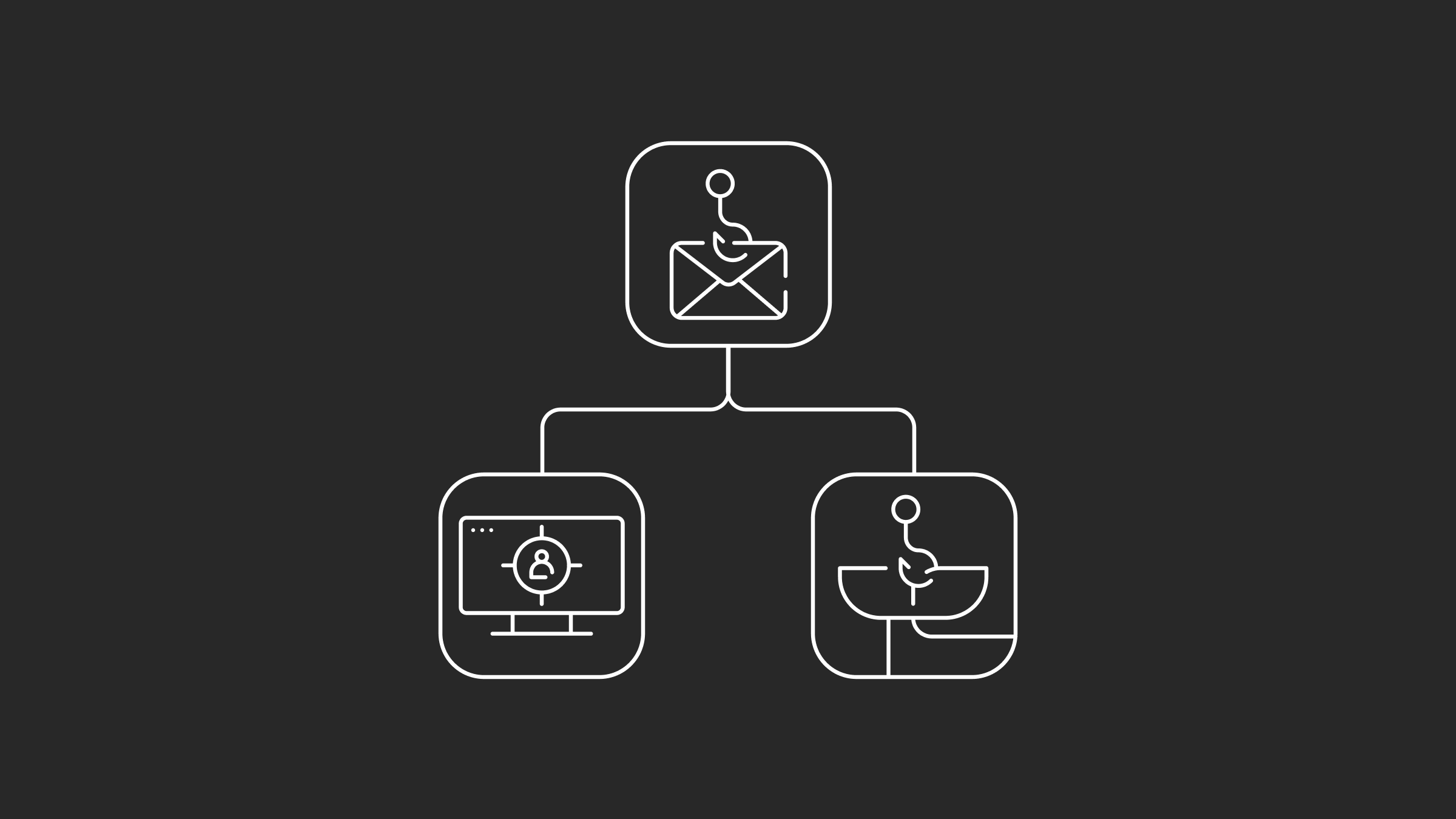

Attaques par hameçonnage

Qu'est-ce qu'une attaque par hameçonnage ?

Une attaque par hameçonnage utilise des techniques d'ingénierie sociale et exploite le comportement humain pour accéder à des informations confidentielles ou voler des données sensibles du système d'une victime, telles que des informations sur les cartes de crédit et les mots de passe. Les attaquants envoient généralement des courriels, des SMS ou des appels téléphoniques malveillants pour inciter les utilisateurs à révéler des informations sensibles. Aussi, c'est l'une des techniques les plus utilisées contre les entreprises car elle est facile à mettre en œuvre.

Depuis 2020, le nombre d'attaques de phishing signalées à l'APWG a quintuplé. Par conséquent, les attaquants ont envoyé plus de 1,2 million d'attaques de phishing au cours du dernier trimestre de 2022. Par conséquent, les organisations devraient être plus conscientes des variations de ce type d'attaque.

Courriel d'hameçonnage

Neuf cyber-attaques sur dix commencent par un courriel. Et l'attaquant peut s'y prendre de deux manières. D'abord, ils peuvent créer un faux domaine représentant une organisation légitime, mais certains caractères sont substitués. Ou bien ils créent un domaine réel avec le nom de l'organisation dans l'URL. Et dans les deux cas, les attaquants envoient des milliers de faux courriels à des victimes avec des demandes légitimes.

Hameçonnage ciblé

On parle de hameçonnage ciblé lorsque les attaquants ciblent une personne spécifique. Pour réussir cette attaque, l'attaquant dispose de certaines informations, telles que le nom, l'intitulé du poste, l'adresse électronique, le lieu de travail et des informations sur le rôle de la personne.

Par exemple, l'attaquant peut se faire passer pour un employé du service financier et rédiger un courriel convaincant à l'intention des victimes demandant plusieurs service légitimes.

Harponnage

Une attaque par harponnage est similaire au hameçonnage ciblé mais elle est encore plus ciblée. Reprenons le même scénario, mais l'attaquant s'est procuré le nom et l'adresse électronique d'un dirigeant cette fois-ci. Ils l'envoient à un employé spécifique et lui disent qu'ils ont besoin d'un virement bancaire urgent au nom de l'entreprise. Cela donne à l'attaquant plus de poids et met davantage de pression sur la victime pour qu'elle accomplisse les tâches requises.

Maintenant que vous savez à quel point il peut être facile de piéger l'un de vos employés, vous vous demandez comment détecter ce type de fraude et en protéger votre entreprise. Voici les mesures et les pratiques que vous pouvez adopter dans votre entreprise pour prévenir ce type d'attaque.

Comment protéger votre entreprise contre les attaques par hameçonnage

Lorsque vous recevez un courriel, vous devez toujours vérifier qui vous a envoyé le message et quel est le nom de domaine. Parfois, il s'agira d'un nom de domaine aléatoire, mais il peut ressembler à quelque chose de légitime dans la plupart des cas. Dans ce cas, veillez toujours à vérifier avec un membre de l'équipe et à prévenir un superviseur. Il y aura toujours un lien sur lequel cliquer ou une pièce jointe, et vous ne devez jamais cliquer dessus ou l'ouvrir. Dès que vous voyez un courriel suspect, votre premier réflexe doit être de le signaler comme étant du "hameçonnage". Et si vous souhaitez prendre d'autres mesures, il est préférable de signaler l'incident à l'équipe d'assistance pour examen.

Étant donné que 95 % des atteintes à la cybersécurité sont dues à une erreur humaine, la meilleure façon d'éviter un incident d'hameçonnage est de former votre personnel et de mettre en place une formation de sensibilisation contre l'ingénierie sociale et les attaques par hameçonnage. Les gens apprennent plus vite lorsqu'ils s'exercent. Mettez donc en place une campagne d'hameçonnage à travers l'organisation, et voyez comment les gens y réagissent. De plus, profitez de l'occasion pour apprendre à votre personnel les éléments auxquels il doit faire attention lorsqu'il reçoit un courriel et à le signaler lorsqu'il lui semble suspect.

Chez Genatec, nous proposons des programmes de formation et de sensibilisation à la cybersécurité pour aider votre équipe à reconnaître les attaques par hameçonnage et à prendre les mesures nécessaires pour protéger vos données. Nos simulations d'hameçonnage aident les employés à comprendre le risque de cliquer sur des courriels suspects et les guident dans la navigation de ces menaces potentielles.

Infections par un logiciel malveillant

Qu'est-ce qu'une infection par logiciel malveillant ?

Une attaque par logiciel malveillant est un terme qui désigne un logiciel malveillant conçu pour obtenir un accès non autorisé et endommager des systèmes ou des infrastructures informatiques. Les criminels peuvent installer des logiciels malveillants à des fins de vol de données, de perturbation des services et d'autres activités malveillantes sur un système cible. Les infections par des logiciels malveillants se propagent par divers moyens, notamment les pièces jointes de courriels, les sites Web, les téléchargements ou les plateformes de médias sociaux.

Attaque par logiciel de rançon

Un logiciel de rançon est un virus malveillant qui crypte les fichiers de la victime et exige un paiement pour les déverrouiller. Dans la plupart des cas des attaques par logiciel de rançon, les attaquants demandent un paiement sous forme de crypto-monnaie (Bitcoin, Ethereum). Mais il arrive aussi qu'ils demandent de l'argent comptant ou un virement bancaire. Par ailleurs, les criminels disposent de nombreux moyens pour diffuser ce logiciel de rançon dans un réseau. La plus courante est l'hameçonnage, qui consiste à envoyer des sites web malveillants ou un exécutable.

Les attaques par logiciel de rançon sont connus pour causer des dommages catastrophiques à une organisation, et depuis 2021, ils représentent 21% de toutes les cyberattaques. Et ils coûtent plus de 20 milliards de dollars aux organisations.

Chevaux de Troie

Il s'agit de l'une des plus anciennes formes de logiciels malveillants. Elle est encore couramment utilisée par les attaquants en raison de sa furtivité et de sa polyvalence.

Ces logiciels malveillants constituent une porte dérobée vers les ordinateurs et les réseaux, permettant aux attaquants de contrôler et de recueillir des informations à distance. Une porte dérobée est un fichier ou un programme malveillant caché dans un fichier légitime.

Par exemple, les attaquants peuvent cacher un code malveillant dans une image (PNG, JPEG). Ensuite, le cheval de Troie exécutera le code malveillant chaque fois que cette image sera ouverte.

Virus et vers

Un virus est un logiciel malveillant qui se réplique sur un ordinateur ou un réseau. Les vers sont similaires aux virus mais présentent certaines différences de comportement. Ils n'ont pas besoin de fichiers hôtes pour s'exécuter car ils se répliquent via un réseau vulnérable (LAN) ou une connexion Internet.

En outre, les vers visent à exploiter des vulnérabilités spécifiques des systèmes d'exploitation des ordinateurs ou des réseaux. Toutes ces caractéristiques en font l'une des cybermenaces les plus dangereuses.

Rootkits

Les rootkits sont des logiciels malveillants qui comprennent des outils permettant d'exploiter le système et d'accorder à un attaquant l'accès à l'appareil ou au réseau. Il est difficile pour les produits antivirus de détecter ces infections car les rootkits se cachent dans les profondeurs de la conception, ce qui les rend presque invisibles.

Les rootkits changent également les fichiers légitimes du système et modifient les composants essentiels tels que les registres et les pilotes. Il est donc difficile de les supprimer sans endommager l'ordinateur ou le réseau infecté.

Les atteintes aux logiciels malveillants peuvent être effrayantes en raison de leurs multiples variations et comportements. Mais ne vous inquiétez pas. Voici les meilleures mesures et actions pour éviter d'être une victime.

Comment protéger votre entreprise contre les logiciels malveillants

À moins qu'il ne s'agisse d'une attaque par logiciel de rançon, les autres types de logiciels malveillants peuvent être assez subtils lorsqu'ils infectent un appareil. Voici quelques éléments que vous pouvez vérifier.

Les fichiers ou les applications peuvent cacher certains logiciels malveillants. Vous devez donc lancer un scanner pour voir s'il y a des fichiers inconnus dans l'appareil ou si un fichier a été modifié. Vous pouvez également vérifier les journaux et voir si une commande suspecte a été exécutée depuis une machine de l'entreprise. Supposons qu'un appareil commence à avoir des performances lentes ou un comportement étrange. Dans ce cas, vous devrez déconnecter les systèmes infectés et les examiner pour une analyse plus approfondie.

Les programmes antivirus et anti-malware sont essentiels à toute organisation pour se protéger contre les codes malveillants, les logiciels de rançon et autres attaques de logiciel malveillant. De plus, ces programmes analysent activement l'appareil pour s'assurer que tous les fichiers et programmes sont propres. Ils préviennent et bloquent tout comportement anormal. Maintenez toujours les appareils et les logiciels à jour pour éviter que les attaquants n'exploitent une vulnérabilité.

Par ailleurs, les organisations devraient sauvegarder régulièrement toutes les données afin de se rétablir rapidement en cas d'infection par un logiciel malveillant ou d'autres cyberattaques. Cela permettra de s'assurer qu'aucune donnée n'est perdue et que les opérations peuvent reprendre dès que possible.

Genatec fournit diverses solutions de protection contre les ransomwares qui peuvent détecter et bloquer les activités malveillantes. Nous proposons également des solutions de sauvegarde pour vous aider à vous remettre d'une attaque en cas de perte de données et de perturbation. Contactez-nous dès aujourd'hui pour en savoir plus sur la façon dont nos services de sécurité peuvent aider à protéger votre entreprise contre les cybermenaces.

Accès non autorisé

Qu'est-ce qu'une attaque par accès non autorisé ?

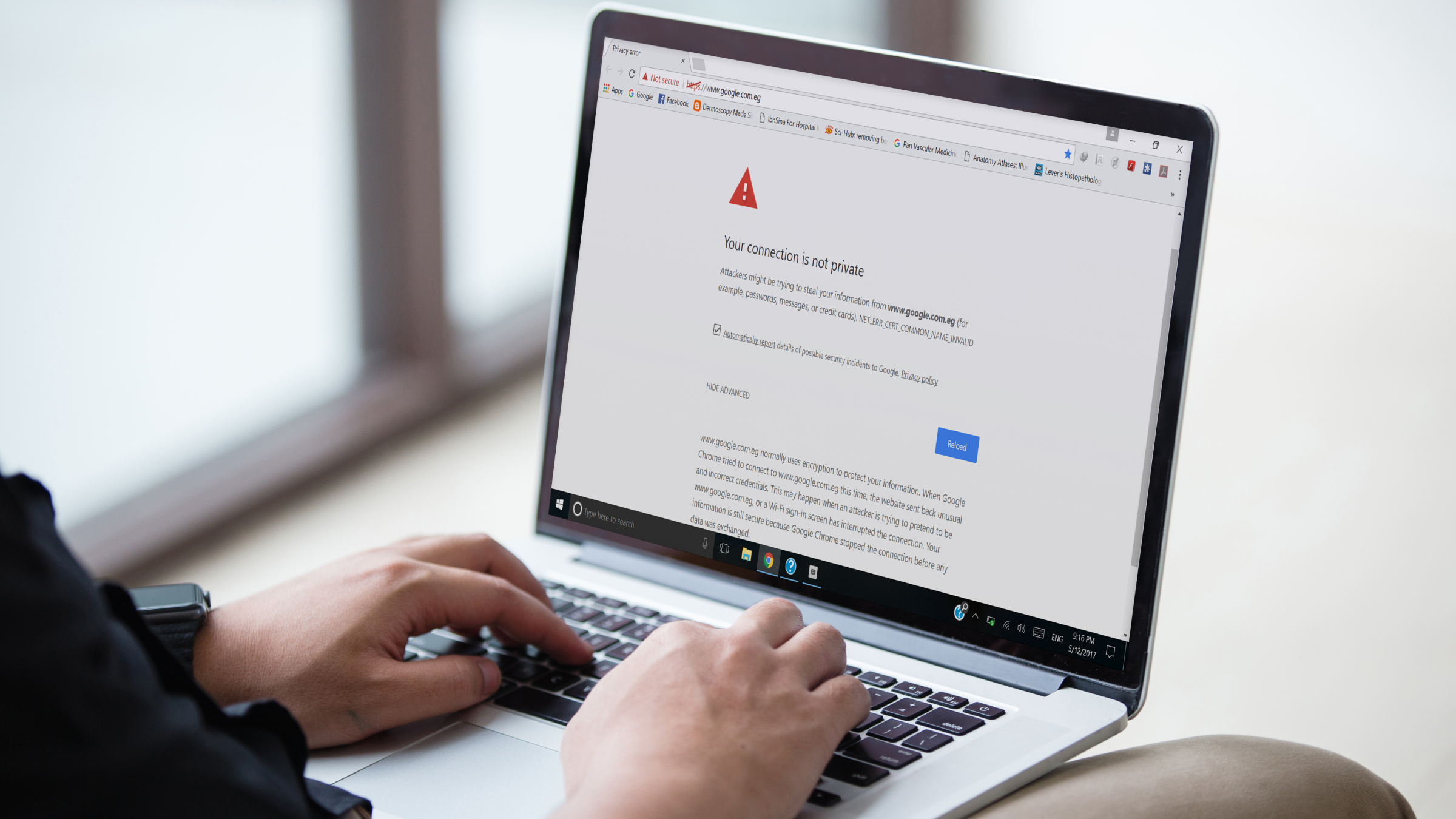

L'accès non autorisé est une attaque qui profite des faiblesses de plusieurs systèmes de réseaux informatiques ou d'une vulnérabilité du réseau, permettant aux acteurs malveillants d'accéder aux données et aux ressources. Par conséquent, après avoir obtenu l'accès, ils peuvent voler des données confidentielles ou exécuter d'autres cyberattaques, telles que des attaques par logiciel de rançon.

Cette attaque est généralement exécutée en exploitant les vulnérabilités des systèmes ou des applications. Toutefois, les attaques d'ingénierie sociale ou les attaques par force brute peuvent également y parvenir.

Les attaques par force brute consistent à essayer différentes combinaisons de caractères jusqu'à ce que le pirate trouve une combinaison nom d'utilisateur/mot de passe valide. Pour rendre ces attaques par mot de passe efficaces, les attaquants prendront une liste de mots de passe standard trouvée sur Internet ou obtiendront une liste de milliers de mots de passe piratés.

81 % des violations de données d'entreprises sont dues à des mots de passe faibles. Un bon moyen d'éviter d'être victime d'une attaque par force brute est d'utiliser des mots de passe forts. Ils doivent comporter huit caractères et inclure des lettres majuscules et minuscules, des chiffres et des symboles spéciaux.

Comment protéger votre entreprise contre les accès non autorisés ?

Avec un système de surveillance, tel qu'un système de détection d'intrusion (IDS), vous pouvez suivre les connexions entrantes à l'intérieur d'un réseau ou d'une infrastructure critique. Il vous permet également de détecter un modèle anormal et de savoir si un agent externe tente d'accéder à un actif quelconque de l'organisation. Ce système permet à l'organisation de voir et d'agir rapidement en cas d'activité suspecte. Il est également essentiel de suivre toutes les nouvelles applications installées, qui peuvent potentiellement mettre en danger l'ensemble de l'environnement si elles ne sont pas correctement évaluées par des experts.

Pour mieux renforcer la protection de votre organisation contre cette attaque, les pare-feu constituent une mesure de sécurité essentielle pour toute organisation. Ils surveillent et filtrent le trafic pour bloquer les accès non autorisés et les activités malveillantes et protéger les données sensibles. En outre, la configuration d'une DMZ (zone démilitarisée) est également recommandée. Il s'agit d'un réseau sécurisé entre les réseaux interne et externe dans lequel les services sont hébergés afin de protéger le réseau interne des menaces externes. De plus, un réseau privé virtuel (VPN) est une excellente protection car il ajoute une couche de protection pour limiter l'accès et la communication depuis l'extérieur.

Les organisations devraient également mettre en œuvre l'authentification multifactorielle chaque fois que cela est possible afin d'ajouter une couche supplémentaire de sécurité à leurs systèmes. Les applications, telles que Microsoft Authenticator, exigent que les utilisateurs saisissent un deuxième facteur, tel qu'un code d'accès envoyé par SMS ou par courriel, avant de pouvoir accéder au système. Cette méthode permet d'authentifier l'utilisateur et de s'assurer que c'est bien la bonne personne qui fait la demande.

Vous pourriez aussi aimer : L'importance de la cybersécurité: 15 conseils pour votre entreprise

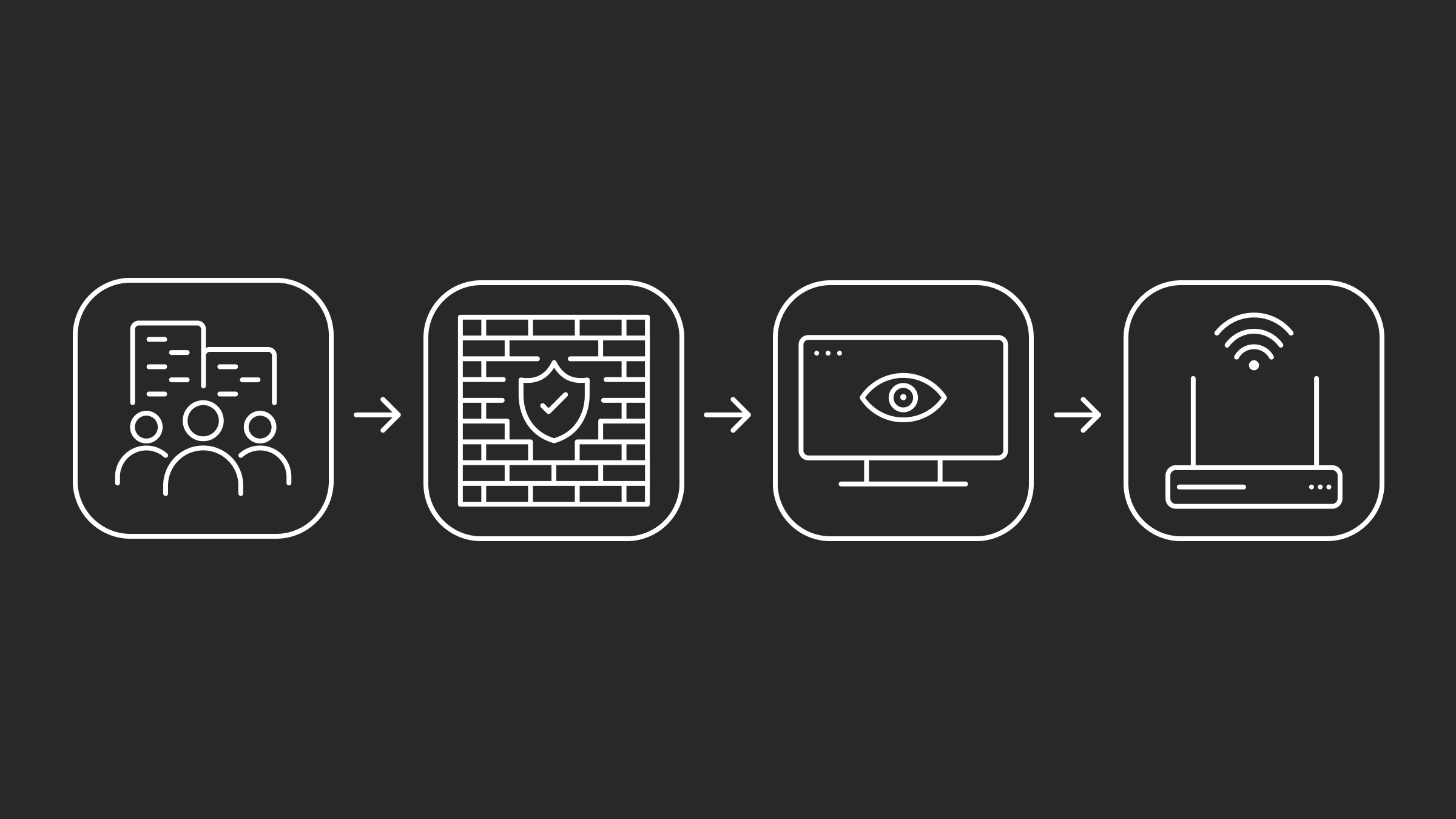

Attaques par déni de service

Qu'est-ce qu'une attaque par déni de service ?

Une attaque par déni de service, communément appelée DOS, consiste à inonder un réseau de fausses demandes d'arrêt. Cette attaque peut cibler un système, perturber un service complet et affecter sérieusement les activités d'une entreprise, entraînant des pertes financières. C'est l'une des cyberattaques les plus puissantes que les criminels utilisent encore aujourd'hui en raison de son efficacité. Et voici comment ils s'y prennent.

Pour tirer parti de cette attaque, les attaquants utilisent des botnets pour créer une attaque par déni de service distribué ou DDoS. Un botnet est un ensemble d'ordinateurs, appelés « zombies », infectés par des logiciels malveillants et contrôlés à distance par un criminel. Avec une simple commande, ils peuvent envoyer des milliers de requêtes malveillantes à un réseau et, en quelques secondes, mettre hors service tous les services.

Voici un scénario courant pour cette attaque.

Vous possédez une petite boutique en ligne et vous avez récemment remarqué que votre site Web connaît des ralentissements intermittents. Vous craignez d'être victime d'une attaque DDoS.

Vous remarquez que votre site Web reçoit un nombre inhabituellement élevé de requêtes provenant d'adresses IP inconnues. Vous vérifiez les ressources de votre serveur et constatez qu'il est presque à pleine capacité, bien qu'il n'y ait aucun visiteur sur le site. Vous soupçonnez que les demandes proviennent de robots malveillants.

Mais il n'y a pas lieu de s'inquiéter. Cette attaque n'est pas furtive, et voici comment vous pouvez construire votre défense.

Comment protéger votre entreprise contre une attaque par déni de service ?

La détection de ce type d'attaque est simple. Vous commencerez à notifier de nombreuses requêtes inhabituelles à un serveur sur votre système de surveillance. Certains appareils ou certaines parties du réseau commenceront à avoir des performances difficiles. Il se peut également que certains services de votre entreprise soient totalement inaccessibles et indisponibles. Une attaque par déni de service peut entraîner des difficultés de communication et d'exécution des tâches.

Une liste de contrôle d'accès (ACL) est une mesure de sécurité essentielle contre les attaques par déni de service. Elle spécifie quels utilisateurs ou systèmes peuvent accéder à des ressources spécifiques au sein de l'infrastructure informatique d'une entreprise.

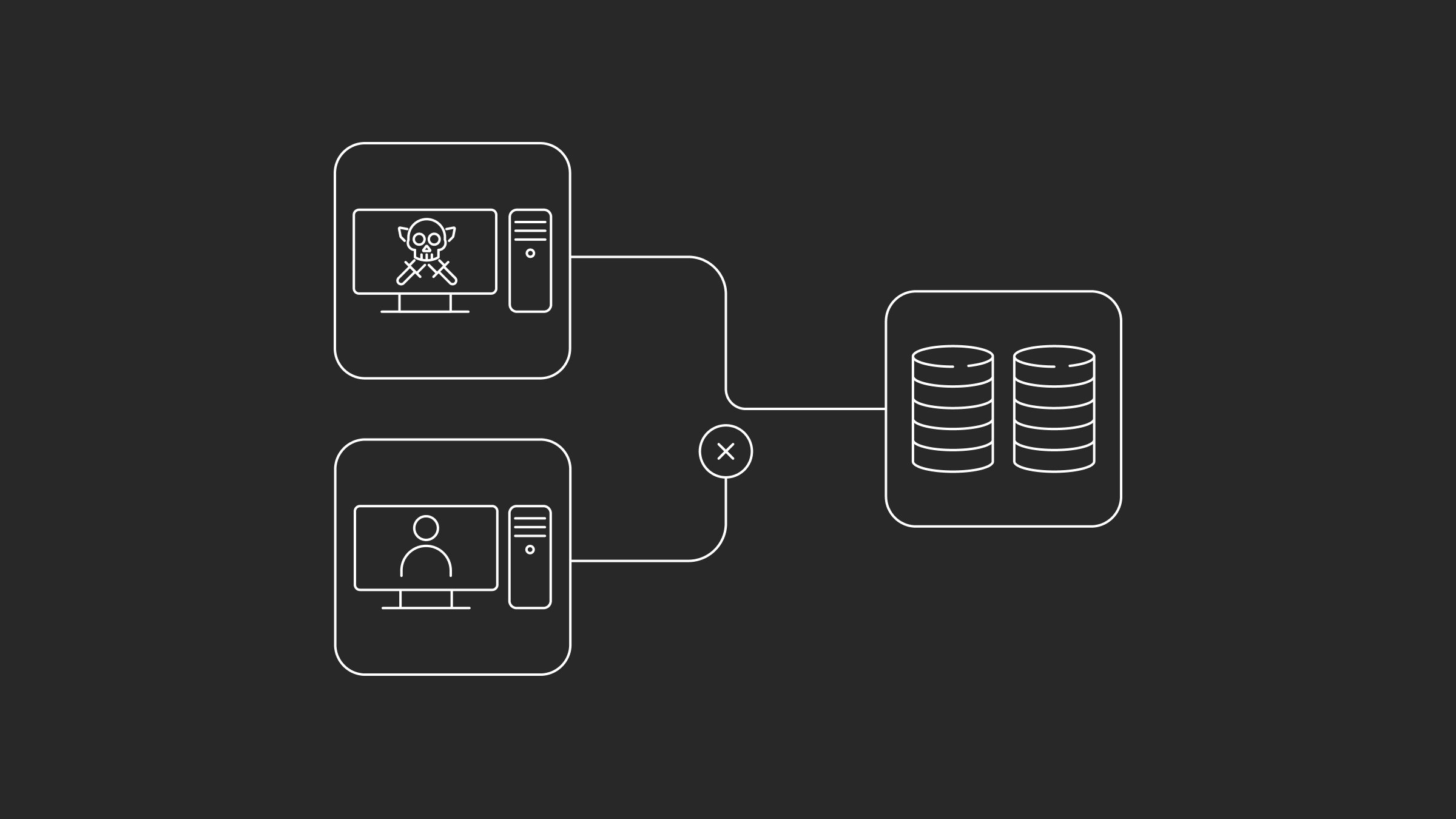

Violations de données

Qu'est-ce qu'une violation de données ?

Les violations de données se produisent lorsqu'une personne non autorisée accède à des données ou à des ressources confidentielles. Les attaquants peuvent également utiliser des tactiques d'ingénierie sociale pour amener les gens à révéler des informations sensibles ou à obtenir des identifiants de connexion.

Une fois que les attaquants ont accès à un système, ils peuvent voler des données telles que des numéros de carte de crédit et de sécurité sociale. Ils peuvent ensuite utiliser ces informations à des fins d'usurpation d'identité ou de fraude financière.

Le scénario ci-dessus est également possible de l'autre côté. Un attaquant peut se faire passer pour quelqu'un, avoir accès à ses informations d'identification et les utiliser pour effectuer une violation de données.

Une violation de données peut être coûteuse si elle frappe une organisation. En 2022, le coût moyen mondial d'une violation de données était de 4,4 millions de dollars.

Comment protéger votre entreprise contre les violations de données

La détection d'une violation de données ou d'un vol d'identité peut être difficile. En effet, il peut s'écouler plus de 200 jours avant qu'une organisation ne s'en aperçoive.

Pour détecter efficacement ce type d'attaque, les organisations doivent disposer d'un système de surveillance qui déclenche une alarme si une quantité importante de données est transférée ou déplacée. De même, une connexion non reconnue à partir d'un appareil inconnu peut indiquer que des informations d'identification pourraient avoir été compromises. Il faut donc être attentif à tout transfert ou accès à des actifs suspects. Être proactif dans la détection d'une violation de données peut améliorer la réponse.

Le contrôle de base d'accès aux rôles (RABC) est une mesure de sécurité essentielle qui aide les organisations à protéger leurs données contre l'usurpation d'identité. Il permet de définir des rôles d'utilisateur pour accorder ou refuser certains privilèges aux utilisateurs en fonction de leurs rôles.

En outre, les organisations devraient également crypter leurs données, tant au repos qu'en transit. Cette mesure de sécurité cruciale contribue à protéger l'organisation contre les menaces externes en empêchant les acteurs malveillants d'altérer les données ou d'y accéder sans autorisation. De plus, la classification des informations qui circulent dans différents réseaux peut aider les organisations à réagir de manière proactive en cas de transfert non souhaité.

Menaces internes

Qu'est-ce qu'une menace interne ?

Les menaces internes sont un type de cyberattaque exécutée par une personne au sein de l'organisation, un interne. Ces attaques peuvent être intentionnelles ou non et peuvent causer de graves dommages aux actifs et à la réputation d'une organisation.

L'interne malveillant peut être un employé, un entrepreneur ou un partenaire d'affaires. L'attaquant peut avoir accès à des données confidentielles et avoir la capacité de modifier des systèmes ou des réseaux sans autorisation.

Par exemple, un employé licencié ou mal intentionné peut effectuer des actions nuisibles qui affectent une entreprise, comme la fuite de données confidentielles ou le vol de propriété intellectuelle.

Les organisations touchées par ce type d'attaque dépensent en moyenne 15,4 millions de dollars. C'est une augmentation de 34% depuis 2020.

Comment protéger votre entreprise contre les menaces internes

Cette attaque peut se produire de plusieurs façons. Un système de journalisation peut aider à détecter et à retracer toutes les connexions effectuées par le personnel de l'organisation. Par conséquent, tous les systèmes et services devraient en être dotés. De même, un système de détection d'intrusion (IDS) ajoute une couche de protection car il peut détecter un comportement anormal.

Il est essentiel de noter qu'une menace interne peut se produire dans un environnement physique. Un système de surveillance dans des endroits spécifiques, comme une salle de serveurs, peut aider à détecter toute activité anormale.

De plus, la vérification des antécédents est une mesure de sécurité essentielle pour toute organisation. Elles permettent de se protéger contre le risque potentiel de menaces internes et offrent une vision plus complète du passé d'une personne. La vérification des antécédents comprend la recherche de casiers judiciaires, la vérification des antécédents professionnels et la vérification des qualifications universitaires.

En outre, les organisations doivent régulièrement revoir les privilèges d'accès au sein de leur infrastructure informatique. En supprimant les accès inutiles des utilisateurs, les organisations peuvent atténuer le risque de menaces internes et réduire les dommages potentiels causés par des acteurs malveillants.

Chez Genatec, nous comprenons l'importance de protéger les données de votre entreprise avec des solutions de sécurité de premier ordre. Nos solutions de cybersécurité comprennent des pare-feu, des logiciels anti-malware, des outils d'authentification à deux facteurs et des services de surveillance 24/7 pour protéger vos systèmes contre les cyber-attaques potentielles. Contactez-nous dès aujourd'hui pour en savoir plus sur nos solutions et services.

Conclusion

Les cybermenaces sont une source de préoccupation croissante pour les entreprises. Mais avec les bonnes connaissances et la bonne stratégie en place, il est possible de protéger votre entreprise contre ces attaques malveillantes.

En comprenant les différents types de cyberattaques, leurs méthodes et tactiques, ainsi que les mesures que vous pouvez prendre pour les atténuer, vous pouvez contribuer à protéger votre entreprise des menaces potentielles. En vous tenant informé des tendances en matière de cybersécurité et en investissant dans des mesures de protection telles que des pare-feu, des logiciels contre les programmes malveillants et une authentification à deux facteurs, vous pouvez vous assurer que la sécurité en ligne de votre entreprise reste optimale. Le stockage et la sauvegarde des données permettront de garantir une reprise rapide des activités en cas de violation.

Avec une bonne compréhension et des mesures proactives en place, vous pouvez protéger votre entreprise des cybermenaces. Ne laissez pas les cybercriminels gagner. Commencez à prendre des mesures dès aujourd'hui pour assurer la sécurité de votre entreprise et de ses données.

Vous ne savez toujours pas par où commencer ? Genatec est là pour vous aider à protéger votre entreprise des cybermenaces. Contactez-nous dès aujourd'hui pour en savoir plus sur nos solutions de sécurité, et laissez-nous vous aider à rester à l'abri des cybercriminels.